WLAN

802.11

- IEEE 802.11a:5GHz

- IEEE 802.11n:2.4GHz/5GHz

- IEEE 802.11b:2.4GHz

- IEEE 802.11g:2.4GHz

还有WI-FI Alliance标准,但还是各种a,c,n,x字母

| 802.11 | 802.11b | 802.11a | 802.11g | 802.11n | |

|---|---|---|---|---|---|

| 正式批准 | 1997 | 1999 | 1999 | 2003 | - |

| 频率 | 2.4 | 2.4 | 5 | 2.4 | 2.4, 5 |

| 频道个数 | 3 | 3 | 23 | 3 | 变化的 |

| 传输 | IR, FHSS, DSSS | DSSS | OFDM | DSSS ,OFDM | DSSS, CCK, OFDM |

| 速度(Mb/s) | 1,2 | 1-11 | 5-54 | 1-54 | 100+ |

无线拓扑

- ad hoc:无线NIC直接连接

- IBSS:独立基本服务集(不需要AP)

- infrastructure mode

- 基本服务集(BSS)

- 基本服务区(BSA):一个无线网络区域,一个蜂窝

- 服务集标识符(SSID):指出了客户端可连接哪个WLAN

- Service Set Identifier

- 扩展服务集:AP之间漫游

- 为了不让连接中断,AP必须重叠10%-20%,且使用不同频道

- BSSID:用于区分无线网络

- SSID和BSSID和VLAN有对应关系

- BSSID就是AP的MAC地址

- AP支持多SSID

- MBSSID:一个网络下BSSID合集

- ESS:多个BSS的组成

- ESSID:代表MBSSID的SSID

- 基本服务集(BSS)

- Workgroup Bridge

- AP是桥接有线和无线

- WGB是通过无线,把2个有线桥接起来

- 中继 Repeaters

- 连接2个无线网络

- 要求重叠50%

- 推荐中继的频率和客户端的频率不一样(半双工)

- Outdoor Wireless Bridges

- Mesh Network

- Mesh Controller

无线网络是一个半双通的信道

一个源MAC,一个目的MAC,一个BSSID

频谱

无线网络用微波:1-10GHz,具备波的一切性质

CSMA/CA

无线版本的CSMA/CD。但问题是“碰撞检测”(CD)在无线环境下却不能使用

- 几乎无法检测

- 而且就算检测了,也无法避免

- 比如3个圆,中间的知道两边,但是两边不知道对方

CA表示Collision Avoidance,是碰撞避免的意思,或者说,协议的设计是要尽量减少碰撞发生的概率。

- 802.11无线局域网采用的停止等待协议

- 若检测到信道空闲,则再等待一个

DIFS(随机)后(如果这段时间内信道一直是空闲的)就开始发送 DATA 帧,并等待确认。 - 目的站若正确收到此帧,则在等待一个

SIFS(固定)后,就向源站发送确认帧ACK。当发送站收到ACK帧就表示本次传输过程完成。 - 另外,在站点发送数据帧时,所有其他的站点都已经设置好了网络分配向量NAV,在这整个通信过程完成前其他站点只能执行CSMA/CA的退避算法,随机选择一个退避时间,推迟发送。

AP连接

使用3个帧

- 管理帧

- 信标(Beacon):定期发送,宣传自己

- 探测请求(probe request):检测有没有wifi,问SSID

- 探测回复(probe response):回复SSID

- 认证请求,认证回复

- 关联请求,关联回复

- 解除认证,重关联,请求,回复

- ATIM:省电状态

sequenceDiagram

AP->>Client: 发送信标

Client->>AP: 探测请求

AP->>Client: 探测回复

Client->>AP: 认证请求

AP->>Client: 认证回复

Client->>AP: 关联请求

AP->>Client: 关联回复

sequenceDiagram

AP->>Client: 解除认证

AP->>Client: 解除关联

Client->>AP: 重关联请求

- 控制帧

- RTS(Request to send)

- CTS(Clear to send)

- ACK(Acknowledgment)

- Power Save Poll(PS-Poll)

sequenceDiagram

Client->>AP: RTS

AP->>Client: CTS

Client->>AP: Message

AP->>Client: ACK

- 数据帧

- 数据

- 空帧

WMM Enhancement

就是无线的QoS,把数据分为多个队列,进行传输

AP类型

- Autonomous AP:自律型AP

- 需要单独为每个AP进行配置

- 或者叫Standalone AP

- Lightweight AP:集中管理型AP

- 使用Wireless LAN Controller(WLC)统一管理

分离MAC架构,把无线网络里,加密等实时性的操作放在AP进行,而验证等不需要实时性的放在控制器上进行。

- AP

- 传输信号

- 加密解密

- 发送信标,回复应答

- 控制器

- 安全协议

- 认证

- 漫游管理

- 定位

- 组合,冗余

- 实时RF管理

CAPWAP

- 保持配置同步很困难

- 监视AP很困难

- 了解AP覆盖范围很困难

CAPWAP是AP和控制器之间的交流的协议,在之间形成3L隧道,将数据打包传输。WLAN网络中的数据包括控制消息和数据消息

- CAPWAP控制消息

- 控制器能够配置,操作,管理AP

- 调整信道

- 传输功率调整

- 避免干扰

- 覆盖区域管理

- 负载均衡

- 功能管理

- CAPWAP数据

- AP转发数据给控制器,用DTLS加密,转回去也要

- 用于传递无线帧,然后转为802帧(瘦AP)

LWAPP是私有的协议

FlexConnect

FlexConnect是分支机构和远程办公室部署的无线解决方案

- 它使你能够通过WAN链路,在公司配置与控制,分支机构的AP,而无需在每个分支部署控制器。

- FlexConnect AP可以在本地交换客户端数据流量,并在本地执行客户端身份验证。

- 当AP连接到控制器时,也可以将流量发送回控制器

集中管理型的AP是通过控制器进行管理的,但是一旦失去连接,就会失去控制,配置FlexConnect模式后,即使失去连接,AP也能够单独运行

- Connected模式

- Standalone模式

FlexConnect Vlan Override

AP上会有一个WLAN映射一个VLAN,client端连接了这个WLAN就相当于连接了这个映射的VLAN,AP会把这个VLAN送到交换机上对应的VLAN。就是这样一个严格的静态映射。

VLAN Support

一个AP连接着一个交换机,交换机通过access过来相对应的流量是不打标签的,FlexConnect对于中心转发的流量也不打标签,但是对于Local Switch的流量就不行了,因为它除了access流量还有别的流量。这时候就需要使用VLAN support使接口相当于起了Trunk。

Vlan Base Central Switch

大概的意思就是AP上有VLAN 20,30,40 没有VLAN80,如果client端连接接入的是Vlan 20,30,40,AP就直接进行转发,如果是接入VLAN 80 ,AP上面没有相应的VLAN,就需要通过到中心去,然后进行转发。(转发的前提,中心有VLAN 80)

Split Tunnel

大概意思是:如果没有使用Split Tunnel技术且是中心转发,client获取地址后,出流量经过AP->WLC,回流量经过WLC->AP->Server->AP->client。这样就很麻烦。由于远端使用的是DHCP,会有路由回包问题,如果使用 Split Tunnel技术 ,AP上做了NAT/PAT,就可以解决了。

信道

2.4G信道

2.4 GHz 频段范围内有每隔 5 MHz 分隔的频道14个(除了第14频道与第13频道相隔了 12 MHz)

1,6,11,14互不干扰

而只要在 2400 MHz 到 2483.5 MHz 频率范围内带宽小于 50-dB 在美国是允许使用扩频调制通讯的(小于14)

无线安全

- 数据传输加密

- 连接设备认证

加密算法

- RC4

- TKIP

- AES

认证

- PSK:就是实现设置密码

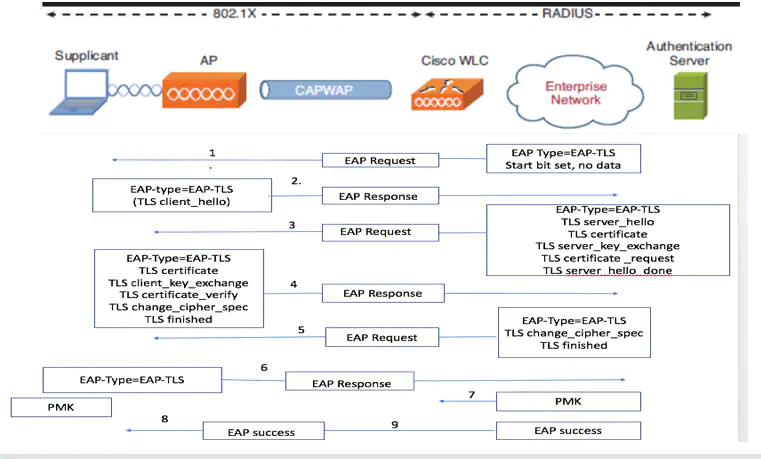

- RADIUS IEEE802.1X

- 使用EAP链路层协议传输

- Local EAP

- LEAP

- EAP-FAST

- PEAP

- EAP-TLS

- EAP三组件

- Authenticator:身份验证者

- supplicant:申请者

- Authentication Server:身份验证服务器

- 使用EAP链路层协议传输

加密规格

- WEP

- 使用40bit或104bit的WEP密钥进行加密

- 使用RC4算法进行加密

- 现在已经被破解,不使用

- WPA

- 使用TKIP进行加密,算法使用RC4,但是会随时间变化密码

- 使用MIC检测篡改

- WPA2

- 使用CCMP进行加密,算法使用AES

- 使用CBC-MAC检测篡改

- WPA3

- 使用SAE

- 加入了验证黑名单

AAA的机制

- Authentication(认证)

- Authorization(授权)

- Accounting(计费)

引入AAA为网络带来的优势

- 增加了访问控制的权限:

- line,enable等本地密码可以提供的控制灵活性十分有限,AAA可以基于每条命令或每个命令模式,提供额外的灵活授权功能。

- 可拓展性:

- 使用设备的本地数据库存放用户名和密码的管理方式会随着网络规模的扩大而增加管理的负担和错误的风险,AAA模型是解决用户拓- 展性的最好方案。

- 标准化的认证方法:

- AAA支持RADIUS这一业界通用的开放性标准。可以确保不同厂商设备的兼容性。

- 多台备用设备:

- 在配置认证方法列表时,可以同时将多台服务器组成一个服务器组。当某台服务器出现故障后,AAA程序会选择同组中的下一台服务- 器进行通信。

RADIUS

RADIUS是一种完全开放的标准化协议,RADIUS使用端口1812来完成认证和授权,使用端口1813来完成审计。即不是完全的AAA分离。同时网络接入服务器与RADIUS服务器进行通信时,仅对RADIUS包头中的密码字段进行加密,因此安全性不高。

- 设备到设备环境:

- RADIUS无法提供双向验证,其严格工作在C/S模式下,认证请求只能由客户机发起。

- 使用多业务的网络:

- RADIUS只能将用户绑定到一种业务模型中。

TACACS+

TACACS+是一种CISCO私有的AAA协议,使用TCP端口49,支持完全分离的AAA认证。同时,在网络接入服务器与TACACS+服务器进行通信时,整个数据包都会被加密,安全性得到了保障。

- 多厂商环境:

- TACACS+是一种CISCO私有协议,目前很多厂商仍无法支持该协议。

- 服务响应速度:

- TACACS+使用TCP作为其传输机制,需要在传输开始前建立连接。这一机制在较老的设备上可能引入较高的延迟。